Visibilité et contrôle des données critiques et réglementées

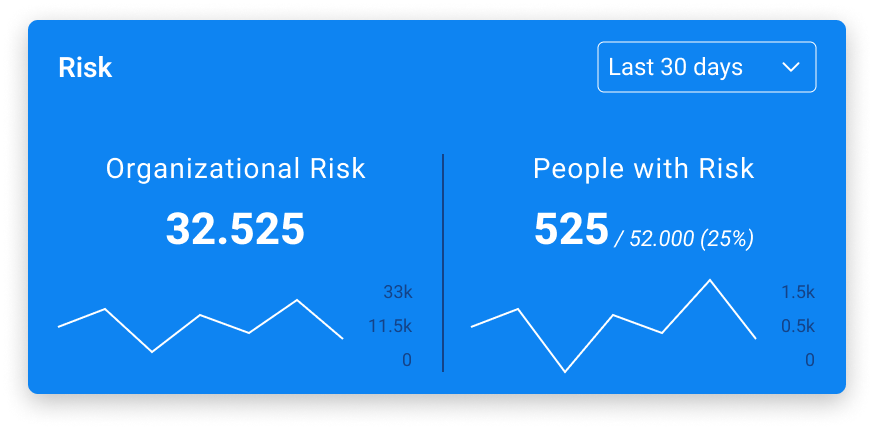

Qostodian surveille deux éléments fondamentaux du risque organisationnel : le comportement des employés et les données sensibles.

Sécurisez les postes de travail, accélérez les enquêtes et respectez la conformité grâce au suivi 24/7 des interactions des employés avec les données sensibles.

Utilisé par des partenaires de renom, des équipes de sécurité de l'information et des responsables de la conformité.

Clients

Partenaires

La solution Qohash

Une seule plateforme.

Un prix fixe et transparent.

La plateforme Qostodian

de Qohash scanne

La différence Qohash

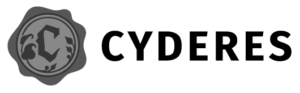

- Profilage des risques des employés 24/7

- Postes de travail sécurisés

- Alertes de violation de la politique en matière de données sensibles

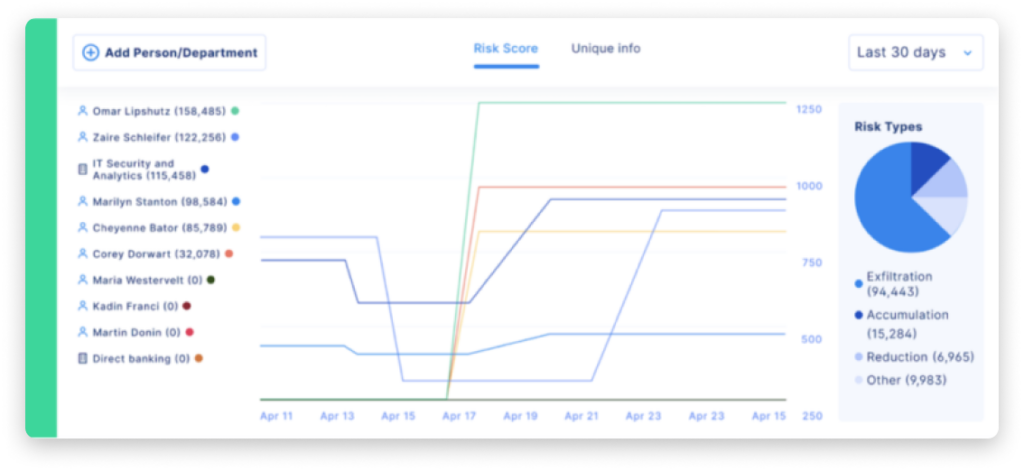

- Visualisation en un clic des mouvements de données

- Recherche d’éléments de données pour les fuites d’informations

Solution par Rôle

Responsable de la sécurité de l'information

- Surveillez le comportement des utilisateurs et prenez de l’avance sur les incidents.

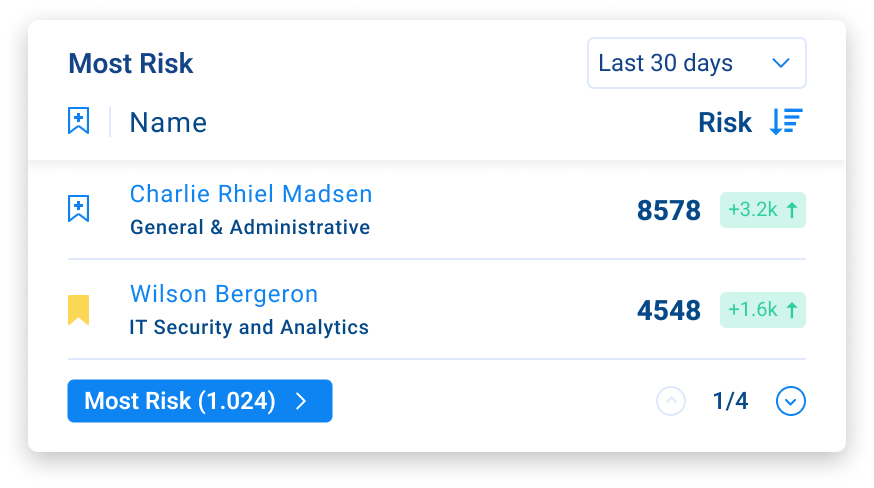

- Surveillez les employés à risque. Quantifier le risque comportemental et prendre des mesures pour établir les contrôles nécessaires.

Analyste de sécurité

- Gagnez du temps grâce aux vues automatisées et à la hiérarchisation des menaces.

- Le risque est classé, contextualisé et hiérarchisé de manière chirurgicale. Des vues granulaires d’éléments de données spécifiques permettent d’effectuer des recherches inversées pour voir chaque employé et chaque emplacement touché.

Responsable de la conformité

- Trouvez des données sensibles n’importe où, 50 fois plus vite.

- La vitesse fulgurante de Qostodian fournit un inventaire complet des données sensibles et non structurées au repos.

Pourquoi les clients passent à Qohash

3 mois économisés

Des enquêtes 20 fois plus rapides

Réponses 10x plus rapides

$$$ économisés

Recon nous a aidés à nous adapter aux nouvelles exigences réglementaires. Nous générons désormais rapidement un rapport prêt à être audité, que nous fournissons aux régulateurs. Nous pouvons également fournir la preuve que les données ont été détruites. Mieux encore, les données de nos clients sont anonymisées et ne quittent jamais notre environnement.

François Lamontagne

Directeur de l'informatique, Kaleido

Ce qui m'a convaincu de choisir Recon, c'est qu'il a l'empreinte la plus légère, tout en livrant les résultats d'analyse les plus granulaires. Le contexte fourni donne du sens aux résultats et me permet d'agir rapidement et en toute confiance pour sécuriser les données sensibles.

Ramadji Doumnande

directeur des opérations et de la sécurité informatiques, NPCA

Nous avons adopté Qohash parce que cette solution était plus rapide et plus simple que notre ancien système. Nous l'avons installée en quelques minutes ( et non en plusieurs mois ). Son entretien demande moins de temps et d'argent, tout en fournissant des réponses critiques 10 fois plus rapidement. Cela a changé la donne pour nous chez CAA.

George Plytas

Chef de la sécurité de l'information, CAA Club Group

J'avais besoin de faits sous la forme d'un inventaire complet des données. Dans ce métier, on ne veut jamais se baser sur des hypothèses. MNP a recommandé Recon puisqu'il livre une image complète de toutes les données sensibles des clients en notre possession - sur les serveurs, les disques en nuage, les courriels et même les ordinateurs portables.

Olivier Beauregard

Directeur des audits internes, Energir

Nous gérons désormais plus efficacement les données sensibles. Nous surveillons les employés à risque et recevons en temps réel des alertes exploitables en cas de comportement non conforme. Nous voyons aussi automatiquement comment les données ont circulé entre les employés.

Frédéric Michaud

Directeur Principal, Évolution des menaces en cybersécurité, Desjardins

Recon nous permet d'éliminer le bruit, les faux positifs et de nous concentrer sur ce qui compte. Recon nous a permis de mener à bien les projets de gouvernance des données et de migration vers le cloud. Il a également contribué à réduire les coûts en garantissant que seules les données nécessaires étaient transférées dans le cloud.

Claire Rosati

Directrice associée au bureau des projets, Niagara College